Beschaffung und Betrieb von sicheren Anlagenkomponenten

Industrial Security wird heutzutage immer mehr Beachtung geschenkt. Viele Hersteller, Betreiber oder System Integratoren sehen diesen Teil des Engineerings nicht nurmehr als notwendiges Übel, sondern vielmehr als zu berücksichtigende Komponente um eine gesamtheitlich sichere Lösung liefern bzw. betreiben zu können.

Zwangsweise beschleunigt wird dieser „Umschwung“ aber bestimmt auch durch unser Umfeld – man wird laufend mit Meldungen von kompromittierten Unternehmen und Sicherheitsschwachstellen konfrontiert. Auch die Industrie wird dabei immer mehr zur Zielscheibe, weswegen praktisch kein Weg mehr an Security vorbeiführt. Das jedoch noch nur bei vernetzten Anlagen würde man gleich zu Beginn behaupten. In welchen verschiedenen Formen sich Industrial Security jedoch bemerkbar machen kann wird im folgenden Blog versucht darzustellen.

Die Normenreihe IEC 62443 hat sich genau dem Thema Security im industriellen Umfeld angenommen. Sie richtet sich mit verschiedenen Normenteilen genau an die oben angesprochenen Parteien, die mit Automatisierungslösungen in Kontakt kommen: Hersteller von Komponenten, System Integratoren und natürlich an die Betreiber der Anlage selbst. Im Zuge eines Risk Assessments (lt. 62443-2-1) werden verschiedene Bedrohungsszenarien bewertet und, sofern das Risiko inakzeptabel ist, mit Abhilfemaßnahmen versehen. Diesen iterativen Prozess ist man auch von Safety Risk Assessments gewohnt: Gefährdungen werden ungemildert bewertet, mit Abhilfemaßnahmen versehen und anschließend erneut bewertet. Aus der Norm IEC 62443-3-2 geht des Weiteren hervor, dass die Netzwerkstruktur in sogenannten Zones und Conduits eingeteilt werden soll.

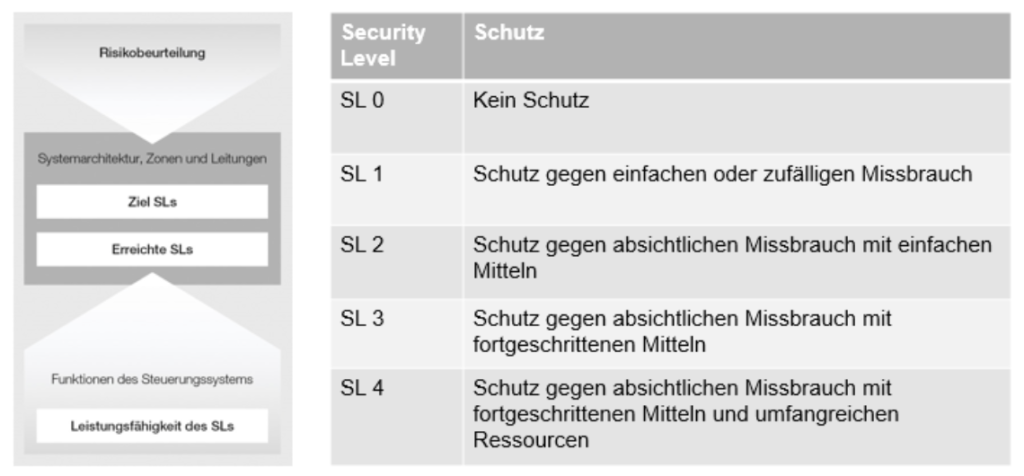

Die Sinnhaftigkeit liegt darin Komponenten mit den gleichen Schutzzielen zu sammeln und von anderen zu separieren. Abhängig von den Assets einer Zone (z.B. Verfügbarkeit, Funktionale Sicherheit etc.) und dem gewünschten Schutz (siehe Abbildung), werden die sogenannten target / Ziel Security Levels SLT bestimmt – sprich welchen Security Level möchte ich in einer Zone erreichen? Je nachdem welche Komponenten und Technologien verwendet werden, kann maximal ein bestimmter capability Security Level SLC erreicht werden (Leistungsfähigkeit). Der tatsächlich erreichte Security Level SLA (achieved) hängt von der letztendlichen Implementierung und Verwendung der Komponenten ab.

Da es bereits einige Hersteller gibt die ihre Komponenten mit der entsprechenden Norm IEC 62443-4-1 nach einem bestimmten Security Level (SLC) zertifizieren lassen, ist es dementsprechend anhand dieser Parameter auch möglich geeignete Geräte (Switche, Firewalls, PLCs etc.) auszuwählen.

Doch was bringen die „sichersten“ Komponenten, wenn diese nicht ordnungsgemäß konfiguriert werden?

Oder wenn Schwachstellen veröffentlicht werden, die an Komponenten der Automatisierungslösung böswillig ausgenutzt werden können?

Um solche Fehler vermeiden zu können werden zum Beispiel in der Norm IEC 62443-2-4 Anforderungen an System Integratoren gestellt. Diese sind einzuhalten, sofern man sich als Unternehmen danach zertifizieren möchte. Man merkt schnell, dass sich viele dieser Anforderungen im Endeffekt in Prozesse verlaufen, welche wiederum untereinander verknüpft sein können. So gibt es unter anderem Themengebiete wie Komponentenauswahl, Patch- und Schwachstellenmanagement und Konfigurationsmanagement. Alle mit dem Ziel Prozesse und Zuständigkeiten zu definieren, um Komponenten über den gesamten Lebenszyklus einer Maschine sicher betreiben zu können.

Und genau hier knöpfen wir wieder an die am Beginn angesprochene „alte“ Maschine an. Der Begriff vom sogenannten „air gapping“ wird häufig vor allem mit alten Anlagen, die keinerlei Netzwerkanbindung besitzen, in Verbindung gebracht. Doch auch in diesem Zusammenhang sollten Gefährdungen betrachtet werden, da man zum Beispiel über Wechseldatenträger oder Engineering-PCs direkt mit der Anlage in Berührung kommen kann. Je mehr man versucht den Begriff Security nicht nur rein durch Hardware zu definieren, desto mehr erkennt man wie wichtig auch ausgereifte und durchdachte Prozesse sowie sensibilisierte Mitarbeiter in dieser Domäne sind.