Die Schnittstelle zwischen Safety und Security

Warum sind Schnittstellen wichtig und notwendig? Wieso sollte bei einer Security Betrachtung speziell auch Safety berücksichtigt werden? Und was steckt eigentlich hinter dem breitgefächerten Begriff einer Firewall? All das wird im Laufe dieses Blogs etwas näher zu erläutert.

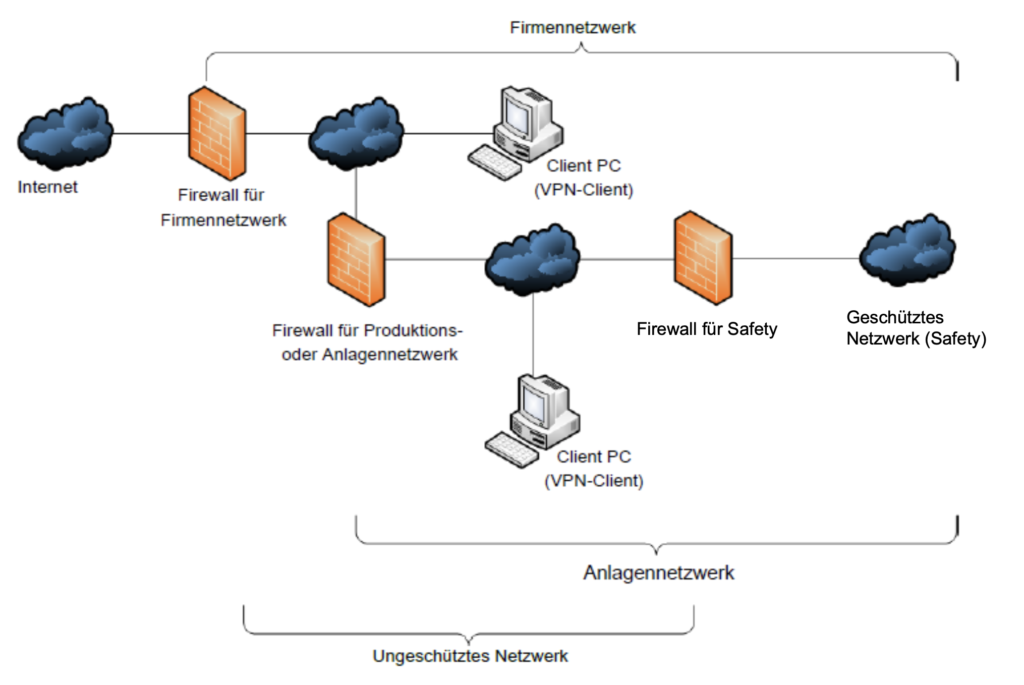

Den Best Practices aus der Norm IEC 62443-3-2 kann man entnehmen, dass grundsätzlich Business- von IACS-Assets (Industrial Automation and Control System) getrennt werden sollten. Sprich die Automatisierungstechnik soll sich in einer separaten Zone, getrennt vom restlichen Netzwerk, befinden. In weiterer Folge wird empfohlen sicherheitsrelevante IACS-Assets (Funktionale Sicherheit) ebenfalls zu gruppieren und logisch oder physisch von nichtsicherheitsrelevanten IACS-Assets zu trennen. Sollte ein Trennung aus bestimmten Gründen nicht möglich sein, so muss die gesamte IACS-Zone als sicherheitsrelevant betrachtet werden. Die Safety-Zone benötigt üblicherweise einen höheren Schutz als die normale Prozesssteuerung, da man im Falle einer Kompromittierung von einer erheblich größeren Gefahr ausgehen muss – denn daran hängen schlussendlich Assets wie die Unversehrtheit von Mensch und Umwelt.

Genau diese Schnittstelle (Conduit) zwischen zwei Zonen muss nun genauer betrachtet werden. Es muss sich hierbei jedoch nicht zwangsweise um eine Komponente handeln. Spricht man zum Beispiel von einer abgeschotteten Zone, die für Wartungs- oder Instandhaltungszwecke mit einem Engineering-PC verbunden wird, so könnte genau dieses Endgerät als Conduit zu einer anderen Zone (z.B. Business) klassifiziert werden.

Um den Datenverkehr zwischen zwei Zonen kontrollieren, protokollieren und einschränken zu können werden oftmals „Firewalls“ vorgesehen. Dabei handelt es sich um hard- oder softwarebasierte Paketfilter, die anhand von definierten Regeln entscheiden können, ob ein Datenaustausch zwischen zwei Endgeräten erlaubt oder unerlaubt ist. Es gibt Paketfilter, die auf Layer-2 vom OSI-Schichtenmodell arbeiten und somit einfach in vorhandene Netzwerkstrukturen implementiert werden können.

Andere wiederum arbeiten auf dem Layer-3 und können somit zusätzlich Routingfunktionalitäten nutzen, also mit unterschiedlichen Netzwerken verbunden sein und den Datenverkehr an die entsprechende Stelle routen. Da es in der Industrie sehr viel verschiedene Feldbussysteme basierend auf Ethernet gibt, ist es oft nicht ausreichend zu wissen welche Teilnehmer über welche Ports kommunizieren. Die Information was sie kommunizieren, also den tatsächlichen Inhalt der Datenpakete, können bei Firewalls mit einer Deep Packet Inspection (DPI) Funktionalität ebenfalls für die Filterung der Datenpakete herangezogen werden.