Safety meets Security | Korrelation zwischen MVO, NIS2 und Cybersecurity in der funktionalen Sicherheit

Die am 29.06.2023 veröffentlichte EU-Verordnung über Maschinen (2023/1230), die die bisherige Maschinenrichtlinie 2006/42/EG und dessen nationale Umsetzung, die Maschinensicherheitsverordnung MSV2010 künftig ablösen wird, beinhaltet nun erstmals Security-Anforderungen. Konkret lässt Absatz 22 einläuten, dass proportional adaptierte Maßnahmen zum Schutz gegenüber in negativer Absicht handelnder Dritte, gefordert wird, [05]. Traditionell steht die Maschinenrichtlinie für Maschinen-Safety, erstmals kommen jedoch auch Security-Anforderungen hinzu. Das heißt, Security-Maßnahmen werden für Maschinen- und Anlagenhersteller künftig zur unmittelbaren Pflicht, denn die neue EU-Verordnung trägt nun direkten Gesetzescharakter innerhalb der gesamten europäischen Union und muss nicht erst durch einzelstaatliche Behörden in deren lokalen Gesetzgebungen umformuliert werden.

Fazit: Es wird künftig keine CE-Kennzeichnung geben, ohne Security-Aspekte in der Operational Technology (OT) berücksichtigt zu haben – insbesondere wenn es um die funktionale Sicherheit geht. Dazu aber noch später.

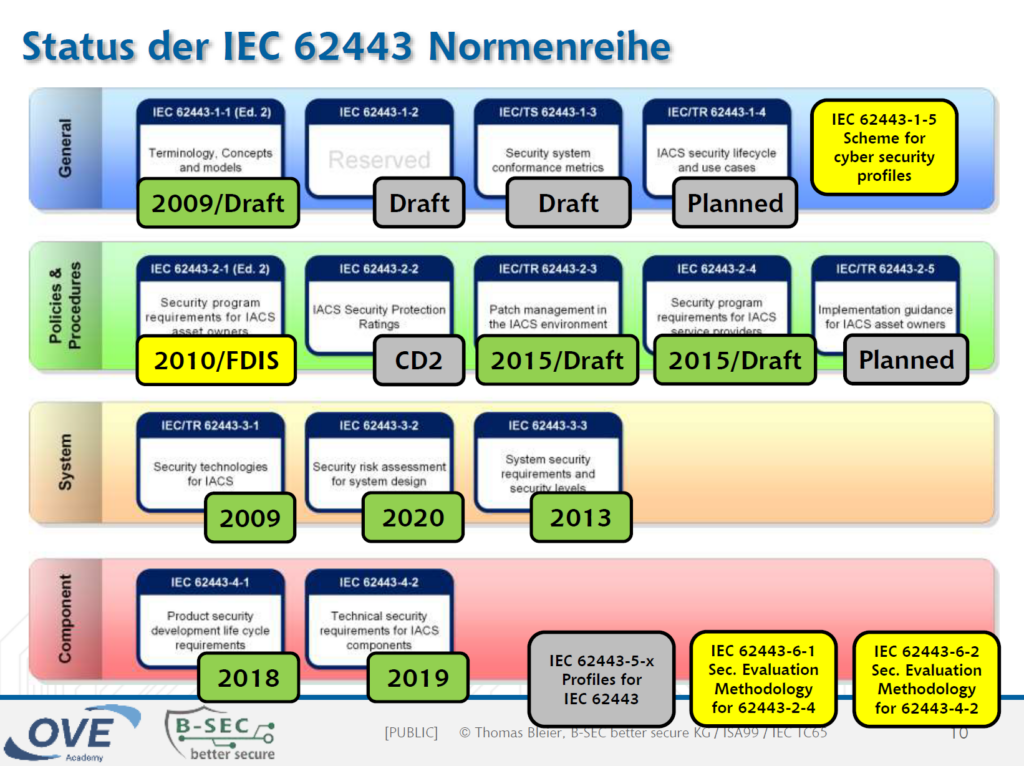

Normenreihe IEC 62443

Wir gehen davon aus, dass es nur eine Frage der Zeit ist, bis Teile der Normenreihe IEC 62443 unter der Maschinenverordnung harmonisiert werden. Jene Normenreihe ist ein umfassendes Konstrukt, das aus mehreren Teilen und Unterteilen besteht. Sie ist zudem kompatibel mit der im Office-Bereich akzeptierten und etablierten ISO/IEC 27000-Reihe.

Quelle: Hr. DI Thomas Bleier, MSc von B-SEC better secure KG, Okt. 2022

Ausfälle von Produktionen, aufgrund von Security-Schwachstellen in vernetzten Industriesteuerungen oder Edge Devices, sowie nicht dem Stand der Technik entsprechende Implementierungen jener, verursachen nicht nur wirtschaftlichen Schaden direkt beim betroffenen Produktionsunternehmen, sondern auch Bullwhip Effekte in der Supply-Chain. Die Normenreihe setzt es sich zum Ziel, alle Anforderungen der Industrial Security durch ein holistisches Schutzkonzept abzudecken. Das vielfach genannte Defense-In-Depth-Prinzip bedeutet angewandt, dass Schutzmaßnahmen sowohl von Produktherstellern, Integratoren als auch Betreibern getroffen werden müssen – durch die ganze Lieferkette hindurch. Je nachdem, welche Rolle man einnimmt, also Hersteller, Integrator oder Betreiber, sind unterschiedliche Teile anzuwenden. Teil 2-1 ist ein Profil der Norm ISO 27001 / 27002 und spezifiziert organisatorische Maßnahmen und Prozesse des Betreibers. Teil 4 richtet sich an Hersteller von Komponenten, die in Automatisierungslösungen eingesetzt werden. Hierbei soll schon im Entwicklungsprozess die IT-Sicherheit ein integraler Bestandteil sein, um das Entstehen von Schwachstellen zu vermeiden. Beispielsweise ist die Industrie-Firewall SecurityBridge [06] von PILZ nach der IEC 62443-4-1 zertifiziert – eines unserer einleitend erwähnten Produkte im Portfolio. Mit unseren dedizierten Security-Produkten sowie mit vernetzungsfähigen Komponenten stehen wir in der (Security-)Verantwortung gegenüber unseren nachfolgenden Abnehmern in der Lieferkette.

Der dritte Teil der IEC-Reihe 62443 ist techniklastig. Darin werden IT-sicherheitsrelevante Anforderungen an die funktionalen Fähigkeiten der Automatisierungssysteme spezifiziert. Im Detail, wird in Teil 3-2 das Security Risk Assessment für das System-Design der Maschine/Anlage beschrieben. Darauf basiert auch unsere neue Dienstleistung „Security Risk Assessment“. Durch diverse Maßnahmen, wie z.B. Netzwerksegmentierungen, werden Risiken mitigiert. Um das davor ermittelte Security-Level-Target (SL-T) zu erreichen, werden zudem technische Schutzmaßnahmen angewandt, wie beispielsweise industrielle Firewalls oder Zugangskontrollen mit Authentifizierungen [07]. Die Hersteller dieser Komponenten liefern ein Security-Level-Capable (SL-C) nach Teil 4. Der Integrator/Betreiber, der das Risk Assessment durchführt und das System designed, ermittelt unter Zuhilfenahme der Security-Werte des Herstellers damit das Security-Level-Achieved (SL-A) – damit ist Security in der Lieferkette ein wesentlicher Bestandteil.

Gehen wir nun auf die oben angemerkte OT-Cybersecurity in der funktionalen Sicherheit ein. Die funktionale Sicherheit nach EN ISO 13849-1 und EN IEC 62061 ist für die Konstruktion und Bewertung von sicherheitsrelevanten Steuerungssystemen essentiell – also für die Auslegung von Steuerungen und Einrichtungen, die Menschen und Maschinen vor Gefahren schützen, [08] und [09], beispielsweise Funktionen zum Stillsetzen im Notfall durch das Betätigen eines Not-Halt-Tasters oder Durchschreiten eines Sicherheits-Lichtgitters. Das Risiko wird durch Kennzahlen wie das Performance Level (PL) oder Safety Integrity Level (SIL) quantifiziert. Die Ermittlung des Security-Risikos ist zwar mehrdimensional, jedoch ist das Security-Level (SL) ein, vereinfacht gesehen, vergleichbares Pendant.

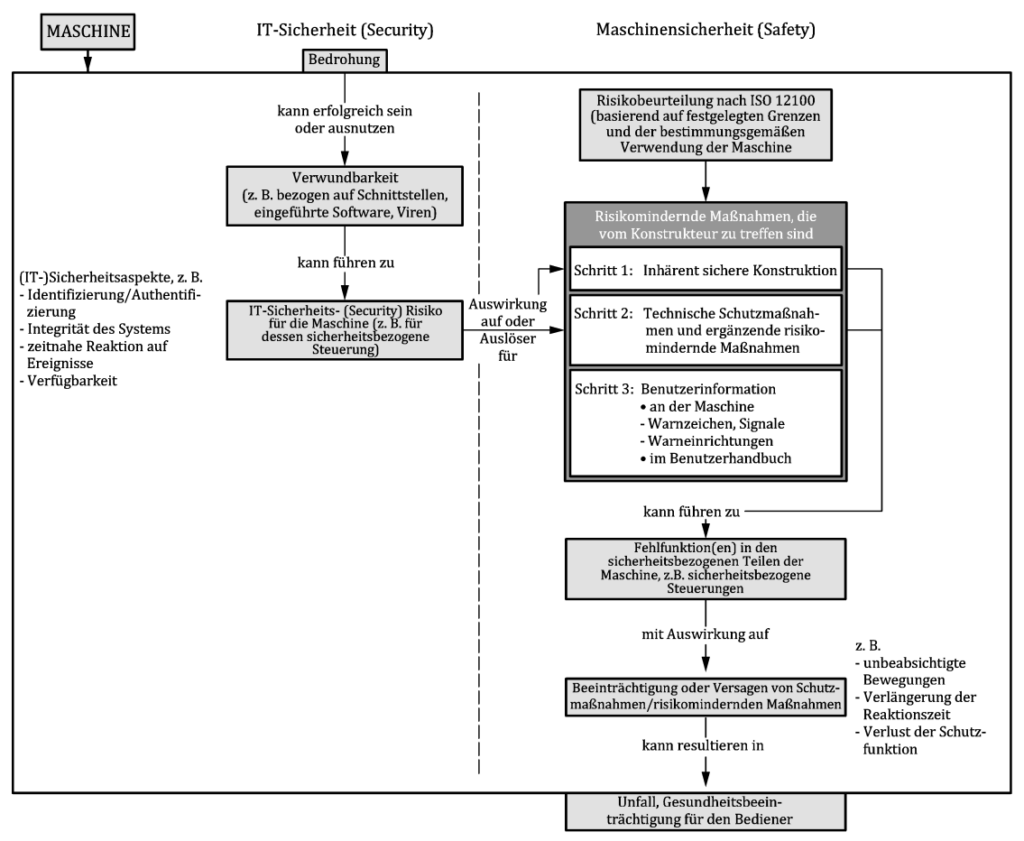

Risikobeurteilung von Maschinen | Schnittstelle zu Security

Cyberangriffe auf Industrieanlagen können nicht nur Produktionsausfälle verursachen, sondern Menschenleben gefährden. In der „ISO TR 22100-4: Sicherheit von Maschinen – Zusammenhang mit ISO 12100 – Teil 4: Leitlinien für Maschinenhersteller zur Berücksichtigung der damit verbundenen IT-Sicherheits-(Cybersicherheits-) Aspekte“ wird beschrieben, wie eine IT-Sicherheits-Bedrohung zu einem Risiko für die Gesundheit und das Leben von Maschinenbedienern führen kann:

Quelle: ISO TR 22100-4:2020

Wenn Security-Bedrohungen eine Auswirkung auf die funktionale Sicherheit haben können, erfordert dies eine Risikobeurteilung und ist für den CE-Kennzeichnungsprozess relevant. Hierbei ist mit der 2023 in der Edition 1.0 erstmalig erschienene „IEC TS 63074:2023 Safety of machinery – Security aspects related to functional safety of safety-related control systems“ ein Leitfaden zur Anwendung der IEC 62443 für die Risikobeurteilung von Cyberangriffen auf die funktionale Sicherheit veröffentlicht worden.

In welchem Zusammenhang steht dies nun mit der NIS2-Richtlinie?

Ich zitiere folgend die Richtlinie (EU) 2022/2555 (NIS 2) Kapitel IV, Artikel 21:

„(1) Die Mitgliedstaaten stellen sicher, dass wesentliche und wichtige Einrichtungen geeignete und verhältnismäßige technische, operative und organisatorische Maßnahmen ergreifen, um die Risiken für die Sicherheit der Netz- und Informationssysteme, die diese Einrichtungen für ihren Betrieb oder für die Erbringung ihrer Dienste nutzen, zu beherrschen und die Auswirkungen von Sicherheitsvorfällen auf die Empfänger ihrer Dienste und auf andere Dienste zu verhindern oder möglichst gering zu halten.

Die in Unterabsatz 1 genannten Maßnahmen müssen unter Berücksichtigung des Stands der Technik und gegebenenfalls der einschlägigen europäischen und internationalen Normen sowie der Kosten der Umsetzung ein Sicherheitsniveau der Netz- und Informationssysteme gewährleisten, das dem bestehenden Risiko angemessen ist. Bei der Bewertung der Verhältnismäßigkeit dieser Maßnahmen sind das Ausmaß der Risikoexposition der Einrichtung, die Größe der Einrichtung und die Wahrscheinlichkeit des Eintretens von Sicherheitsvorfällen und deren Schwere [ist Bestandteil des „Initial Risk Assessments“ nach der IEC 62443-3-2, Anm.], einschließlich ihrer gesellschaftlichen und wirtschaftlichen Auswirkungen, gebührend zu berücksichtigen.

(2) Die in Absatz 1 genannten Maßnahmen müssen auf einem gefahrenübergreifenden Ansatz beruhen, der darauf abzielt, die Netz- und Informationssysteme und die physische Umwelt dieser Systeme vor Sicherheitsvorfällen zu schützen, und zumindest Folgendes umfassen:

- a) Konzepte in Bezug auf die Risikoanalyse und Sicherheit für Informationssysteme;

- b) Bewältigung von Sicherheitsvorfällen;

- c) Aufrechterhaltung des Betriebs, wie Backup-Management und Wiederherstellung nach einem Notfall, und Krisenmanagement;

- d) Sicherheit der Lieferkette einschließlich sicherheitsbezogener Aspekte der Beziehungen zwischen den einzelnen Einrichtungen und ihren unmittelbaren Anbietern oder Diensteanbietern;

- e) Sicherheitsmaßnahmen bei Erwerb, Entwicklung und Wartung von Netz- und Informationssystemen, einschließlich Management und Offenlegung von Schwachstellen;

- f) Konzepte und Verfahren zur Bewertung der Wirksamkeit von Risikomanagementmaßnahmen im Bereich der Cybersicherheit;

- g) grundlegende Verfahren im Bereich der Cyberhygiene und Schulungen im Bereich der Cybersicherheit;

- h) Konzepte und Verfahren für den Einsatz von Kryptografie und gegebenenfalls Verschlüsselung;

- i) Sicherheit des Personals, Konzepte für die Zugriffskontrolle und Management von Anlagen;

- j) Verwendung von Lösungen zur Multi-Faktor-Authentifizierung oder kontinuierlichen Authentifizierung, gesicherte Sprach-, Video- und Textkommunikation sowie gegebenenfalls gesicherte Notfallkommunikationssysteme innerhalb der Einrichtung.

(3) Die Mitgliedstaaten stellen sicher, dass die Einrichtungen bei der Erwägung geeigneter Maßnahmen nach Absatz 2 Buchstabe d des vorliegenden Artikels die spezifischen Schwachstellen der einzelnen unmittelbaren Anbieter und Diensteanbieter sowie die Gesamtqualität der Produkte und der Cybersicherheitspraxis ihrer Anbieter und Diensteanbieter, einschließlich der Sicherheit ihrer Entwicklungsprozesse, berücksichtigen. Die Mitgliedstaaten stellen ferner sicher, dass die Einrichtungen bei der Erwägung geeigneter Maßnahmen nach jenem Buchstaben die Ergebnisse der gemäß Artikel 22 Absatz 1 durchgeführten koordinierten Risikobewertungen in Bezug auf die Sicherheit kritischer Lieferketten berücksichtigen müssen.“

Der Artikel kongruiert in weiten Bereichen mit der Normenreihe IEC 62443.

Wenn ein Anlagenbetreiber in den Wirkbereich der NIS 2 fällt, sehe ich die Risikoanalyse der Anlage/des Systems nach IEC 62443-3-2 passend zur Erfüllung der Anforderungen der NIS 2 – zumindest im Bereich der OT im Shopfloor.

Security in der Verordnung Maschinen als Pflicht für die CE-Konformität und die NIS 2 – das alles passiert gerade fast gleichzeitig. Gespräche vor Ort bei Interessenten/Kunden sowie auf Messen haben gezeigt, dass sich die österreichischen (K)MU-Maschinen- & Anlagenbauer/-betreiber der Tragweite dieser neuen gesetzlichen Verpflichtung nicht bewusst sind oder massiv unterschätzen. Oft ist schon alleine die Security-Verantwortung für Industrieanlagen im Shopfloor nicht geklärt.

All diese Gesetze und Normen, nur um uns zu schikanieren? Mitnichten, denn es sind längst überfällige Maßnahmen, um eine Resilienz der europäischen Industrie vor Cyberangriffen aufzubauen. In den 90ern und frühen 2000ern war es ein mehr oder weniger harmloses Vergnügen für Nerds, Security-Schwachstellen in Betriebssystemen zu finden oder mit simplen Programmen fremde Rechner zu manipulieren – „Hacking for fun“ sozusagen, ohne nennenswerten Schaden. Heutzutage werden ganze Unternehmen lahmgelegt und erpresst, was existenzbedrohend für Unternehmer und Angestellte sein kann. In der Welt der IT, also die klassischen Office-Netzwerke, sind Security-Maßnahmen schon fast eine Selbstverständlichkeit. Die Security für vernetzungsfähige Geräte und Steuerungssysteme im Shopfloor hinkt hingegen jener der IT stark hinterher.

Daher mein Appell zur Ergänzung Ihrer ToDo-Liste, labels „wichtig“ und „dringend“:

- Technische und organisatorische Maßnahmen,

- Konsultation durch Spezialisten und

- sich rechtzeitig mit dem Thema beschäftigen – nämlich jetzt!

Wie kann PILZ Ihnen hier konkret helfen?

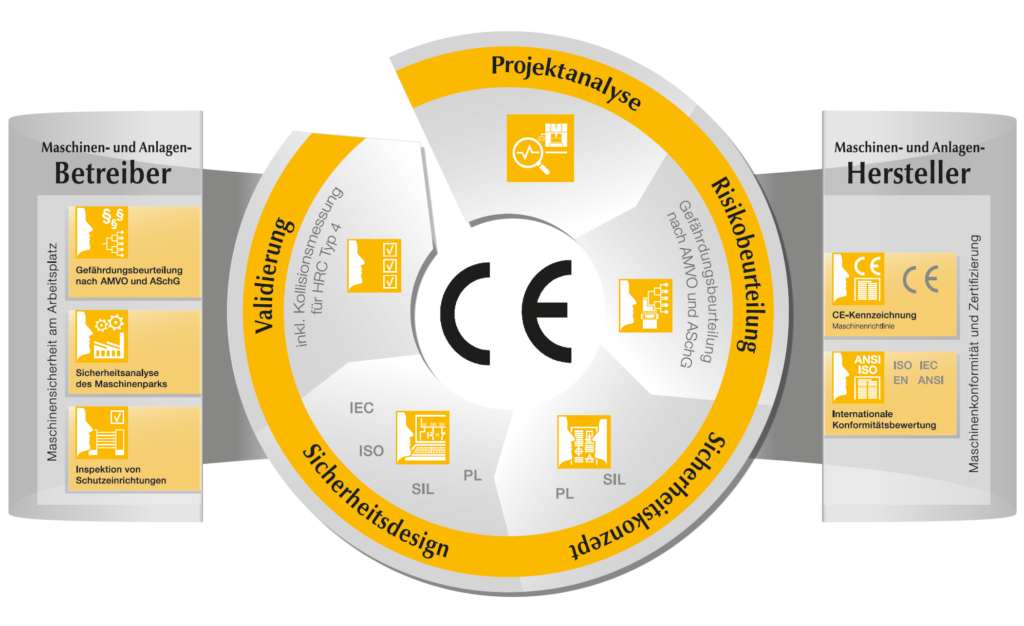

Das Portfolio der Pilz Gesellschaft m.b.H. – Sichere Automation lässt sich in zwei übergeordnete Kategorien einteilen: Dienstleistungen [01] (inkl. produktspezifische sowie herstellerunabhängige Schulungen [02]) und Produkte [03].

Die Dienstleistungen im Bereich Maschinensicherheit und Automatisierung finden im gesamten Maschinenlebenszyklus Anwendung. Dazu gehört ebenso das vollständige CE-Konformitätsbewertungsverfahren [04] nach Maschinenrichtlinie 2006/42/EG bzw. der Neuausgabe der Maschinenverordnung 2023/1230, bei dem harmonisierte, europäische Normen angewandt werden.

Quellen

[01] https://www.pilz.com/de-AT/services

[02] https://pilzacademy.at/

[03] https://www.pilz.com/de-AT/produkte

[04] https://www.pilz.com/de-AT/services/international-compliance/ce-marking

[05] https://eur-lex.europa.eu/legal-content/DE/TXT/?uri=CELEX:52021PC0202

[06] https://www.pilz.com/de-AT/produkte/netzwerke/feldbus-und-ethernetsysteme/securitybridge

[07] https://www.pilz.com/de-AT/iam

[08] https://www.pilz.com/de-AT/support/knowhow/law-standards-norms/functional-safety

[09] https://www.pilz.com/download/open/Pos_Functional_safety_1003920-DE-05.pdf

Andreas Willert, CMSE®

Consulting Services | Competence Center Industrial Security bei Pilz Österreich